Comment ça marche les certificats numériques ? << Suite de c’est quoi un certificat numérique ?

<< Suite de c’est quoi un certificat numérique ? Pour comprendre le fonctionnement des certificats numériques, je vous propose de regarder en détail :

Pour comprendre le fonctionnement des certificats numériques, je vous propose de regarder en détail :

- le contenu des certificats

- quel est le comportement des certificats SSL lors des connexions

Contenu d’un certificat numérique

Je l’ai déjà évoqué dans le 1er de ces articles liés aux certificats numériques, le contenu d’un certificat est composé de 2 parties.

(vous pouvez retrouver ce 1er article ici : c’est quoi un certificat numérique ?)

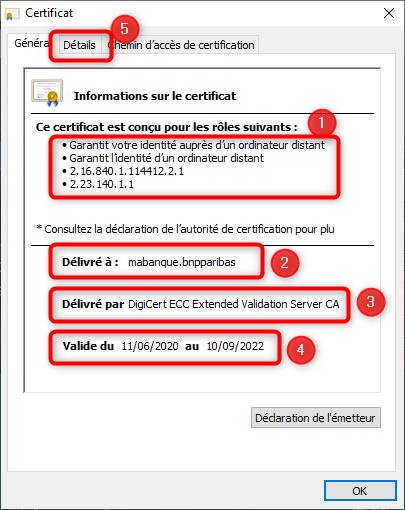

Une partie générale, contenant des informations générales sur :

- qui a délivré le certificat (source)

- à qui il est délivré, (destinataire)

- pour quoi il est délivré, (rôles)

- pour quelle période, (durée)

- la clé publique du serveur qui va permettre de chiffrer les échanges entre le serveur et le client, (la clé)

- et diverses informations complémentaires. (observations et commentaires)

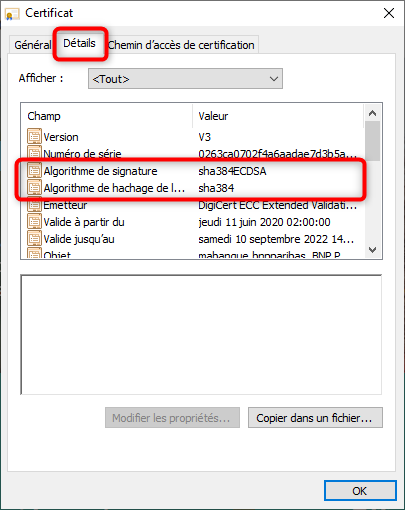

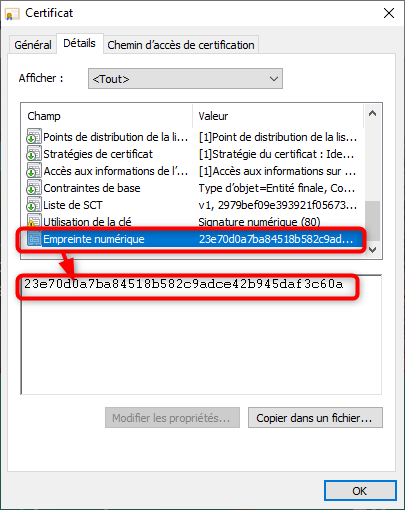

et une 2ème partie dans laquelle on retrouve la méthode de calcul de l’empreinte et l’empreinte elle-même. En effet, lorsqu’elle délivre un certificat, l’autorité de certification va calculer cette empreinte pour rendre le certificat infalsifiable. Car, si quelqu’un modifie le certificat, l’empreinte n’est plus la même et le certificat est invalide. (Pour mieux comprendre pourquoi cela est infalsifiable, regardez : c’est quoi le hachage ?)

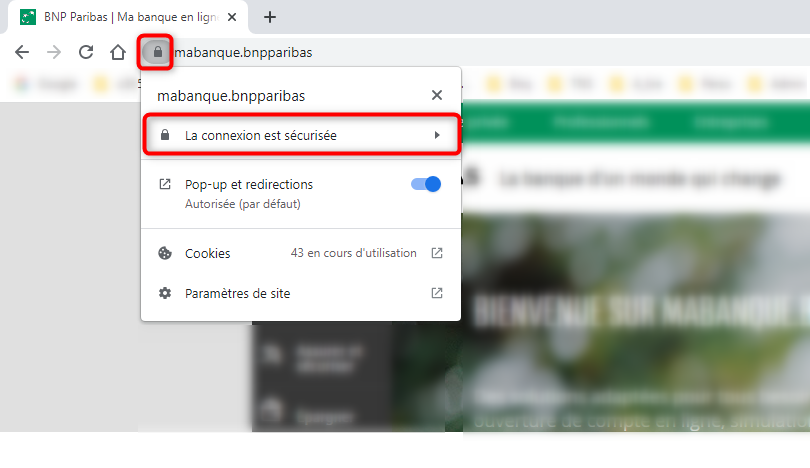

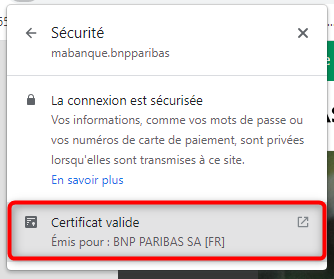

Reprenons l’exemple de notre banque sur le site : BNP Paribas et regardons le certificat de ce site. Pour cela, il suffit de cliquer sur :

Maintenant que nous avons vu en détail le contenu d’un certificat numérique, je vous propose de regarder son fonctionnement.

Détail de fonctionnement du certificat numérique

Pour que ce soit plus facile à comprendre, je vais comparer avec la « vraie » vie en comparant ce certificat avec votre pièce d’identité (carte d’identité par exemple).

Lorsque vous présentez votre carte d’identité, celle-ci contient les informations qui vont permettre de vérifier que c’est bien vous :

- Premièrement, nous retrouvons le rôle de la carte d’identité (objet : la vérification de votre identité)

Il existe plusieurs types de certificats numériques, il faut donc que le rôle du certificat soit défini dans celui-ci. - Votre d’identité a été délivré pour vous (et pas pour un autre)

C’est pareil pour le certificat numérique : il est délivré pour une entreprise, un service, … Il ne peut pas être utilisé par quelqu’un d’autre que celui pour qui il a été délivré. - Votre carte d’identité a été délivrée par un organisme de l’état.

Comme pour la carte d’identité, n’importe qui n’est pas habilité à fournir un certificat numérique. Seuls les autorités de certifications sont autorisées. On retrouve ici l’information sur l’autorité ayant délivré le certificat. - Et enfin, votre carte d’identité se périme dans le temps.

Eh bien les certificats numériques aussi. Ils ne sont valables que pour une période de 1 à 2 ou 3 ans. - Je n’ai pas trouvé d’analogie avec la carte d’identité pour parler de la clé publique de chiffrement. Mais on pourrait dire qu’il s’agit d’un langage utilisé (bref pas top !)

- Et enfin, cette carte d’identité est certifiée, elle possède des caractéristiques qui la rende infalsifiable (filigrane) et toute modification de la carte doit se voir.

La signature de hachage va permettre de vérifier que le certificat n’a pas été modifié

Si vous voulez comprendre les mécanismes de connexion à un site en https avec l’utilisation d’un certificat SSL (vous verrez, c’est simple) , je vous propose de regarder : Comment ça marche un certificat SSL ?

Retrouvez les articles liés aux certificats :

- C’est quoi un certificat numérique ?

- C’est quoi un certificat SSL ?

- Comment ça marche les certificats numériques ?

- Comment ça marche un certificat SSL ?

Et puisque ces notions sont évoquées dans ces articles, retrouvez-les ici :

Bonjour, je vous contacte parce que vous semblez être un expert et que j’ai un problème à résoudre :

J’ai accidentellement cliqué su « Modifier les propriétés » dans l’onglet détail du certificat d’un fichier exe.

J’aimerais être sûr de ne pas avoir touché à quelque chose d’important et que quelque chose comme le retéléchargement de l’exe résoudrait les changements que j’ai faits, par exemple.

Je vous remercie.

Traduit avec http://www.DeepL.com/Translator (version gratuite)

Bonjour Vince,

oui, je pense que le nouveau téléchagement du fichier devrait remettre à plat les propriétés.

A bientôt

Salut,

Est-ce qu’ont doit installer le certificat sur les machines client?

Non, dans la plupart des cas le certificat et lu et vérifié.

Il n’est pas nécessaire de l’installer

A bientôt

Bonsoir,

j’ai compris PRESQUE !.. les trois articles trés pédagogiques , mais suis resté bloqué à l’étape 3 et 4 des illustrations ci-dessus: Vérification du certificat?

Si je demande la connexion par exemple à mon site de banque, et que pendant le processus de connexion, le site de la banque renvoie le certificat..qui va faire la vérification et la validation du certificat ??

l’ordinateur? le navigateur? on supposant que j’utilise le navigateur pour la première fois sur l’ordinateur.

J’avoue que ce point de vérification est ambiguë pour moi, puisque on voit bien dans l’illustration que la vérification et la validation se fait du coté demandeur!

merci

Bonjour,

c’est le navigateur qui effectue toutes ces opérations de vérification.

Il vérifie que le nom de la banque dans l’url est bien le même que le nom fourni dans le certificat. Il vérifie que l’autorité de certification qui a généré le certificat existe bien dans la banque de certificats de l’ordinateur, etc … il vérifie toutes les informations contenues dans le certificat.

Est-ce plus clair ?

A bientôt

Bonjour et d’abord merci pour l’article.

Comment se déroule la vérification de l’empreinte ? Le navigateur le fait lui même ou il contacte l’autorité de certification la pki ? Quelle est le rapport avec la banque de certificat du navigateur ?

Le schéma montre que l empreinte hash signature est transmise avec la clef publique en clair ?

L autorité de certification génère une clef publique privé et la délivre à la banque ? Puis la banque donne sa clef publique pour chiffrer et utilise la clef privée pour déchiffrer ? Est correct ?

J’aimerai connecte le triangle de relation:

1 pki donne a la banque une fois pour toute les clefs pour une durée plus ou moins longue

2 la banque fournit la clef publique dans le certificat au client

3 le navigateur vérifie ? Contacte avec la pki ? La je comprends pas trop 🙁 le hash l empreinte la signature ?

4 échange sécurisé

Merci de prendre le temps de répondre avec attention.. Certaines questions reste sans réponse.

Cdt, merci

Bonjour Christian,

je vais essayer de faire simple :

1 – Lorsque l’on achète un certificat, on l’achète pour une durée limitée (1 an, 2 ans, …). Après cette date, le certificat n’est plus valide.

2 – Non, les clés publiques des autorités de certification sont stockés sur l’ordinateur. Ce qui permet de vérifier que la clé publique du site a bien été délivrée par l’autorité de certification (et non pas par un pirate qui essaierait d’usurper une identité).

3 – Oui, le navigateur (ou l’ordinateur car cela se fait en interne), vérifie ce que je viens de dire en 2.

4 – Oui les échanges sont sécurisés puisqu’ils sont chiffrés avec la clé publique du serveur et que seul le serveur (ayant la clé privée) peut les déchiffrer.

J’espère que c’est plus clair

A bientôt

Je viens de lire les 3 articles consacrés aux certificats : c’est clair, simple, concret.

J’ai découvert qu’il suffisait de 3 clics à partir de la zone d’adresse pour retrouver les mots de passe que j’avais enregistré sur mon navigateur : belle leçon de sécurité !

Très belle pédagogie, un grand merci pour le partage de vos connaissances !!

Bonjour,

Je me posais quelques petites questions et j’espére que vous pourriez m’aidé à trouver des réponses (si vous avez le temps ^^).

-Est ce que le certificat numérique permet de bloquer totalement « l’attaque de l’homme du milieu » (il semble que vous avez déjà fais référence a se genre d’attaque dans vos exemples.) ?

-Est ce que https = certificat numérique ?

En tout cas très bonne article (comme tout ceux que j’ai lu a présent), je comprend beaucoup mieux l’informatique maintenant (du moins les bases).

Bonjour,

oui en effet, dans le cas de cette attaque, le certificat va permettre de nous avertir que nous ne sommes pas en relation avec la bonne personne (ou le bon site).

Non, https ne veut pas dire certificat numérique.

Https: c’est le protocole http dans lequel les données qui transitent sont cryptées avec SSL. Le certificat numérique utilisé pour le https contient les clés (et d’autres informations) qui vont permettre le chiffrement avec SSL.

A bientôt

D’accord je comprend mieux, merci beaucoup