C’est quoi adware, spyware, keylogger, ransomware … ?

suite de la partie : C’est quoi un virus, trojan, … ?

| Nous venons de voir les virus, les vers et les trojans.

Regardons maintenant les autres malwares qui sont apparus ensuite avec le développement d’Internet.

|

adware,

|

Adware vient de « ad » qui veut dire annonce ou publicité.

Un adware est un logiciel qui va afficher des fenêtres de publicité sur votre ordinateur. Un adware s’installe sur votre ordinateur soit sous la forme d’un logiciel soit sous la forme de plugin dans votre navigateur. Du coup, il en profite dès que vous surfez pour vous afficher des fenêtres de publicité. Pire, dans quelques cas, il change votre moteur de recherche qui va orienter les résultats de vos recherches vers les sites que les pirates auront choisi. C’est le cas des moteur de recherche : Babylon Search, Delta Search, … |

spyware,

|

|

Spyware vient du mot « spy » qui veut dire Espion.

Un Spyware est donc un logiciel qui va vous espionner. Ce logiciel va enregistrer et transmette à quelqu’un d’autre toute votre activité. Les spywares vont fournir aux pirates, tous les sites que vous visitez et votre comportement sur Internet. Ils sont capables également de lire votre carnet d’adresse pour récupérer la liste de tous vos contacts. |

keylogger,

Keylogger vient de la contraction de 2 mots :

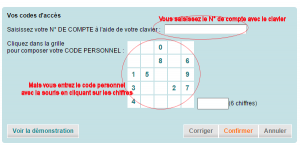

Vous l’avez compris, un keylogger est un enregistreur de touche. Les suites de touches sont enregistrées et envoyées au pirate. C’est très embêtant car la plupart du temps, nous utilisons notre clavier pour saisir nos identifiants et nos mots de passe sur différents sites tels que les banques. C’est pourquoi depuis quelques temps, certaines banques (et quelques autres sites) utilisent un système de clavier virtuel qui permet de ne pas saisir le code d’accès à l’aide du clavier, mais avec la souris : ce qui rend le keylogger complètement inefficace. Voici un exemple sur le site du crédit agricole : Malheureusement, il reste beaucoup de site ou la connexion se fait encore via des identifiants et des mots de passe entièrement saisis au clavier. |

ransomware,

les cryptolockers sont une forme de ransomware

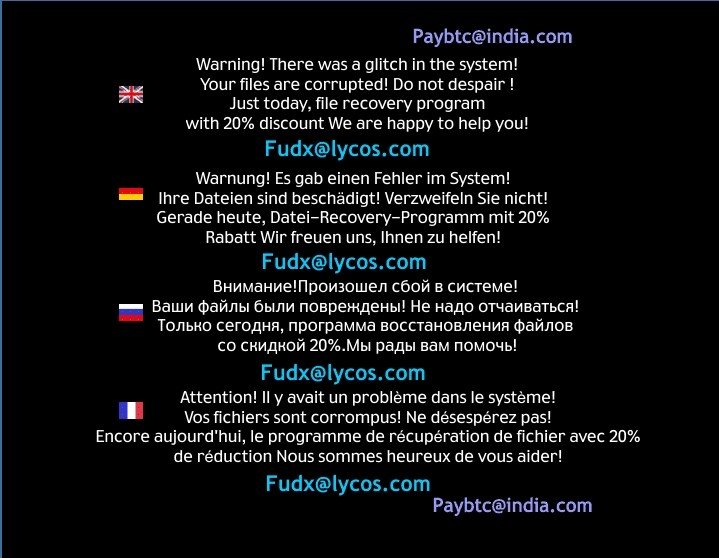

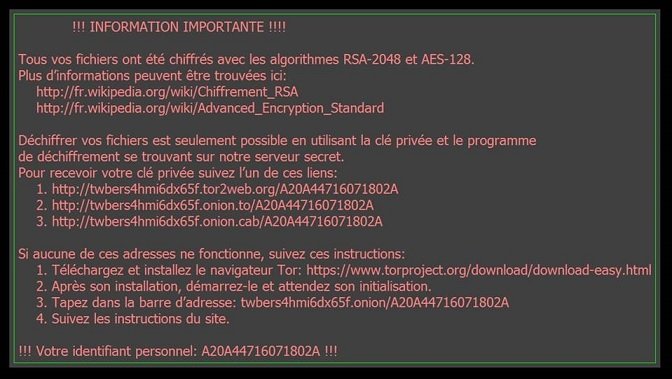

| Un ransomware (qui vient de ranson comme une raçon) est un logiciel qui va crypter vos fichiers et vous demander de l’argent (une rançon) pour que vous puissiez les décrypter.

Ce type de malware est particulièrement nocif car lorsqu’il s’attaque à un ordinateur, il crypte l’ensemble des documents qui lui sont accessibles. Quelques entreprises sont victimes de ce genres d’attaques, car dès qu’un salarié attrape un ransomware, le logiciel s’attaque à l’ensemble des partages réseaux de l’entreprise auquel le salarié à accès. Peu d’entreprises acceptent de payer la rançon préférant repartir d’une sauvegarde des documents. On peut repérer un logiciel comme celui-ci par une lenteur extrème de la machine (en effet, elle est occupée à crypter l’ensemble des documents), il faut donc dès le premier symptôme la débrancher du réseau et l’éteindre la machine avec le bouton marche/arrêt (sans attendre la fin de l’arrêt de l’OS). Voici ci-dessous, des exemples de demande de rançon : (cliquez sur l’image pour l’agrandir) Voici un exemple de Cryptolocker :

|

phishing

et pour finir 2 pratiques qui ne sont pas vraiment des menaces, mais qui sont vraiment énervantes.

les spams

|

|

Les spams sont des mails non souhaités. Bien souvent, ces mails sont à caractères publicitaires.

Si je reprend la définition de la CNIL : « Le « spamming » ou « spam » est l’envoi massif, et parfois répété, de courriers électroniques non sollicités, à des personnes avec lesquelles l’expéditeur n’a jamais eu de contact et dont il a capté l’adresse électronique de façon irrégulière. » Donc lorsque vous vous inscrivez à une lettre d’information et que vous recevez des informations du site sur lesquel vous vous êtes inscrit : ce n’est pas du spam ! (a ce propos, n’hésitez pas à la lettre d’information de « Culture-Informatique.net »). Pour qu’un mail ne soit pas considéré comme spam, vous devez avoir la possibilité de vous désabonner. Si on n’y prend pas garde, ce genre de mails fini par remplir les boites aux lettres et les rendre inutilisables lorsqu’elles sont devenues pleines. Et enfin, les spams sont mauvais pour la planète : en effet, car si l’on n’y prend garde, le fait de stocker tous ces mails dans nos boites entraine de plus en plus de serveurs qui consomment de plus en plus de courant : regardez : Nombre de spams dans le monde. |

et les hoaxes

|

|

Un hoax (canular) est un mail contenant une fausse information. Mais cette information est présentée de telle façon que la personne la recevant va en général la transmettre à l’ensemble de son carnet d’adresse croyant bien faire. Et bien souvent cette information sera à nouveau renvoyée par tous ceux qui l’ont reçu, et cela peut continuer très longtemps. Ce qui fait que des informations qui pouvaient parfois être vraies au début continuent de circuler en boucle, de boites aux lettres en boites au lettres. Voici un exemple de hoax : Vous recevez un mail vous informant qu’un terrible virus circule actuellement sur Internet. Sans vous posez de questions, vous transmettez ce mail à l’ensemble de votre carnet d’adresses sans avoir vérifié la véracité de cette information, et voila vous avez sans doute transmis un hoax. Exemple d’un hoax qui a duré pendant des annéesC’était le cas aussi d’un mail circulant, appelant les personnes d’un certain groupe sanguin à appeler un centre de transfusion, et cela dans le but de sauver une petite fille. Le centre de transfusion était submergé par les appels généré par ce mail qui tournait depuis des années et qui n’était plus d’actualité.

Si vous avez un doute sur un mail reçu, n’hésitez pas à consulter le site hoaxbuster.com. Il vous dira si le mail est un canular. |

Bien évidemment, si je vous parle de tout cela, c’est pour que vous soyez informé de toutes les menaces existantes.

Dans la 3ème partie de cet article, je vais volontairement aller sur des sites dangereux et je vais vous montrer ce qu’il faut faire et ne surtout pas faire : C’est quoi un virus, trojan, worm, spyware, adware, … ? – Partie 3

J’en profiterai également pour afficher quelques mails de phishing que j’ai reçu et que j’ai gardé bien précieusement pour vous montrer comment est-ce qu’on peut les repérer facilement.

Voici l’ensemble des articles concernant ce sujet :

- C’est quoi un virus, trojan, worm, spyware, adware, … ?

- C’est quoi adware, spyware, keylogger, ransomware … ?

- C’est quoi un virus, trojan, worm, spyware, adware, … ? – Partie 3

- Pourquoi afficher la barre d’état dans mon navigateur ?

je la met dansm es favoris bravo a l’auteur merci

vraiment très bien ,j’ai appris beaucoup de choses , explication très claire .

Merci vraiment c’est un beau geste je vous felicite

Super ton site 🙂

Concernant le « PH » de phishing, je crois que ça vient de « phone ».

« phishing » = « phone » + « fishing ».

Ce devaient être des arnaques au téléphone à l’origine.

Oui, tu as sans doute raison. Je vais modifier l’article dans ce sens.

A bientôt

bonjour, nouvelle inscrite à votre lettre d’information qui me passionne, je me demande pourquoi au bas de celle-ci j’ai souvent des sites plus ou moins, plutôt plus, porno qui me sont proposés. Je trouve que c’est très désagréable !

Merci pour votre réponse à ce commentaire

Bonjour,

je vous ai répondu directement par mail.

Est-ce que quelqu’un d’autre à le même problème ?

Merci de nous apprendre à détecter des dangers en informatique vous nous édifiez beaucoup en informatique merci

la suiteeee…..merci bokou pour les info,j vraiment appri….mai remue toi un peu pour la suite

Ok, t’as raison, je vais me bouger un peu le C.. pour la suite ! 😉

A bientôt

super! trop fort

Très intéressant comme d’habitude; j’ai transmis le lien vers votre site à tous mes contacts!

Merci d’être toujours fidèle et Merci de me faire de la pub.

A bientôt

Vos articles sont toujours aussi passionnants et extrêmement utiles.

MERCI BEAUCOUP.

Merci Annette, toujours fidèle à ce que je vois !

Super, vraiment instructif à quand la partie 3 ?

C’est en cours, si tout va bien dans quelques jours.

A bientôt

salut sympas le sujet . donc parlons des ransomware ici

avec une où deux chose peu connu de certains . surtout niveau arnaque

utiliser par les cybercriminels .

salut comme tu peut le voir j’ai fait une erreur en cliquant sûr envoyer .

donc je reprendre le commentaire ici . parlons donc de chose peu connu

de certaines personnes niveau ransomware .

l’inventivité des cybercriminels ne cessera jamais de grandir.

après l’entrée en vigueur du règlement européen sur la protection des données.

RGPD

les détournements de la réglementation font rage.

une multiplication des arnaques à la non- conformité. par un mécanisme simple

ils envoient un formulaire de dernier appel. pour une mise en conformité RGPD.

avec les apparences d’un prospectus institutionnel et notamment par la

reproduction du logo de la CNIL. par ces manoeuvres le cybercriminel

propose une vraie facturation pour une fausse mise en conformité.

inspiré du plus traditionnel phishing ou hameçonnage.

les arnaques à la mise en conformité RGPD sont particulièrement innovantes.

en ce qu’elles se servent d’un outil nouveau et encore méconnu pour

balayer la méfiance des victimes.

ne pas se fier à l’identité apparente des entreprises démarcheuses.

notamment s’il s’agit d’un mail.

il conviendra de vérifier l’adresse expéditrice.

vérifier la nature des services proposés. depuis l’entrée en vigueur du RGPD .

la mise en conformité au RGPD . suppose plus qu’un échange d’information

ou l’envoi de documents mais nécessite un réel accompagnement par un

professionnel qualifié.

ne payer aucune somme d’argent. même si l’on promet l’extinction

d’une action contentieuse.

inspiré du ransomware. le ransomhack est un programme informatique

permettant de s’introduire dans un système de traitement automatisé

de données.

( STAD )

cependant et à la différence du ransomware le ransomhack .

ne chiffre pas les données pour en bloquer l’accès.

mais menace de les rendre publique si la victime ne paie pas la rançon

imposée par le cybercriminel.

nombreuses sont les entreprises en non – conformité avec la réglementation

européenne sur la protection des données.

les rançons demandées s’évaluant entre 1000 et 20 000 dollars.

la tentation peut être alors forte pour les entreprises victimes de payer

une telle somme en échange du silence de leur bourreaux.

les sanctions imposées par le RGPD en cas de manquements .

( jusqu’à 4% du chiffre d’affaires ou 20 millions d’euros )

sont telles que la victime pourrait penser qu’il serait plus rentable de payer

que de se faire condamner par la CNIL .

en outre les dispositions de l’article 33 du RGPD imposent aux entreprises

victimes d’une violation de leur STAD de déclarer l’incident dans les 72 heures.

mais la victime d’une attaque informatique ne sera pas nécessairement sanctionnée

par le CNIL.

elle devra ainsi démontrer aux autorités de contrôle qu’elle a pris les mesures

techniques et organisationnelles appropriée . pour garantir un niveau

de sécurité adapté au risque avant d’être attaquée.

cependant si l’entreprise victime a payé la rançon demandée par le cybercriminel.

elle ne pourra plus se prévaloir de cette excuse auprès de la CNIL.