C’est quoi dark web et deep web ?

C’est quoi dark web et deep web ?

Avez-vous entendu parler des différents types de web : web, dark web et deep web ?

Je suppose que vous avez déjà entendu du dark web. Mais connaissez-vous le deep web ?

Vous ne le saviez peut-être pas mais il existe 3 sortes de web :

- le web tel que vous l’utilisez que l’on appelle aussi : web surfacique.

- le deep web (web profond).

- et le dark web (web clandestin ou web sombre)

Je vous propose de regarder en détail les différences entre web, dark web et deep web.

Le web, la partie visible de l’iceberg !

Je ne vais pas m’étendre sur le web, je crois que tout le monde sait qu’il s’agit des pages reliées entre elles par des liens hypertextes.

Wouah, ça y est ! Il commence avec ses mots compliqués 😥 ! Si vous êtes perdus avec ces nouveaux mots, allez lire : C’est quoi un lien hypertexte ?

Ces liens hypertextes contiennent des URI et URL qui permettent de retrouver des ressources sur Internet (pages web, documents, vidéos, …).

C’est une partie de ce qui a fait le succès d’Internet. Il ne faut pas confondre web et Internet. Internet étant le réseau qui permet de d’accéder aux pages web. (Mais Internet permet de faire bien plus comme lire ses mails par exemple, visionner des films, stocker des documents, …). Dans le doute, n’hésitez pas à relire : Internet et web c’est pareil ?

Voila, maintenant que vous avez les bases, rentrons dans le vif du sujet :

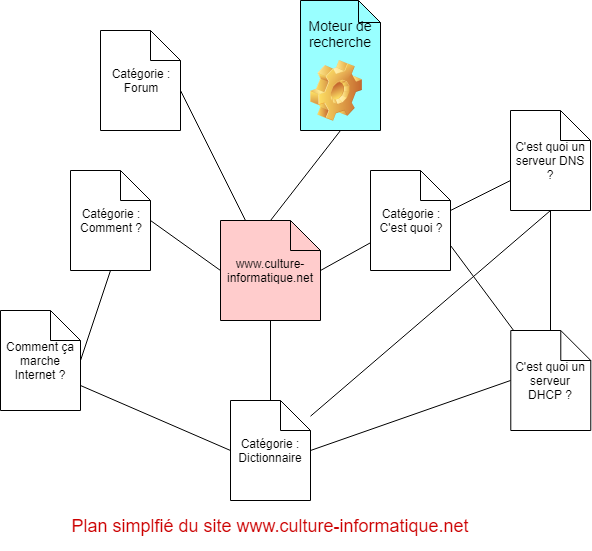

Un petit schéma pour bien comprendre

Sur ce schéma, on voit que la page principale (en rose) du site www.culture-informatique.net contient des liens vers de nombreuses pages.

Les moteurs de recherche vont se connecter à cette page et explorer chacun des liens pour lire chacune des pages.

Ainsi, le robot du moteur de recherche accédera à la page « C’est quoi un serveur DNS » après avoir lu la page principale, puis la page « Catégorie : C’est quoi ? ». (Il aurait pu aussi passer par la page « Dictionnaire » et ensuite « C’est quoi un serveur DHCP ? » mais le robot est suffisamment intelligent pour ne pas relire 2 fois la même page).

A partir de ce principe, aucune page référencée n’échappe aux robots des moteurs de recherche.

Mais ce web surfacique ne réprésenterait que 5% de la totalité du web ! Vous voyez un peu mieux l’analogie avec l’iceberg ? Alors, c’est quoi les 95% qui restent ?

Le deep web. (web profond)

Mais toutes les pages ne sont pas accessibles par les moteurs de recherche. Et du coup, elles ne se retrouvent pas directement sur le web (surfacique). Il est impossible d’y accéder sans avoir l’adresse précise et sans saisir cette adresse dans la barre d’adresse du navigateur.

Voici quelques raisons pour lesquelles les pages ou fichiers ne sont pas référencés :

- Il n’y a pas de lien qui pointe vers la page,

- L’accès est protégé par un mot de passe,

- Le fichier est d’un type incompréhensible par le robot, (il ne serait pas accessible par les navigateurs classiques)

- Le site a demandé à ne pas être référencé, (fichier robot.txt qui interdit aux robots de lire le site)

- …

Voici comment on pourrait résumer cela :

Toutes les pages en rouge ne sont pas référencées par les moteurs de recherche.

Elles font partie du web profond.

Explication du schéma :

Voici en détail, pourquoi les pages en rouge ne sont pas référencées et font donc partie du deep web ?

- Page 10 : Aucun lien ne pointe vers cette page. Elle ne peut donc pas être indexée. On ne peut y accéder qu’en saisissant directement l’url.

- Pages 20 à 22 : Ces pages ne sont accessibles qu’après la saisie d’un mot de passe. Le moteur de recherche ne connait pas le mot de passe et donc ne peut pas aller lire ces pages.

- Pages 30 à 32 : Elles appartiennent à un site dans lequel un fichier spécial a été configuré (généralement le fichier « robots.txt »). A la lecture de ce fichier, les robots d’indexation savent qu’ils n’ont pas le droit de lire certaines pages ou même tout le contenu du site.

- Page 40 : Le type de cette page n’est pas compris pas le robot d’indexation. (On peut dire que le robot ne sait pas parler cette langue). Ne comprenant pas ce qu’il lit, le robot n’indexe pas la page. (Nous verrons plus loin que d’autres robots savent lire certaines de ces pages).

Enfin, on peut traduire deep web par web profond. Et si on reprend l’analogie de l’iceberg, vous avez 95% du web sous la surface ! C’est énorme !

Dans ce deep web, vous trouverez aussi une petite partie appelée : Dark Web.

Le Darkweb (l’internet sombre)

Il y a beaucoup à dire sur ce web dont certains ont déjà entendu parlé.

J’ai préférer lui consacrer un article entier que vous trouverez ci-après.

Je vous propose que continuer notre navigation vers des terrains inconnus en regardant le dark web : C’est quoi le dark web ?

Liste des articles sur le dark web et deep web :

salut très bon sujet que le dark web. vu que tu en parle très bien

je laisse cela de côté. pour expliquait un problème peut connu

des débutant avec le réseau tor. surtout pour les données sensible .

le réseau tor peut paraître sûr circuit aléatoire proxy routage chiffrement.

ces quelques mots suffirait au premier venu qui ne souhaiterait pas approfondir

les recherches.

où tout simplement lire la documentation. pour utiliser le réseau tor en toute

confiance. en effet un problème majeur remet en cause l’ensemble du fonctionnement

sécuritaire du réseau tor.

tor assure l’anonymat mais en aucun cas la stricte confidentialité des échanges.

certes le paquet reste chiffré pendant une bonne partie de son trajet.

mais qu’en est-il pour le dernier brin du circuit. ? le dernier noeud

tor déchiffre la dernière couche du paquet et envoie les données en clair .

à la destination finale.

le noeud de sortie appelé également exit mode est le seul maillon de la chaîne

à avoir toutes les cartes en main pour lire les données de l’internaute oups.

les développeurs du réseau tor le soulignent bien dans leur documentation.

tor anonymise l’origine de votre trafic et chiffre tout à l’intérieur du réseau tor .

mais il ne peut pas chiffrer votre trafic entre le réseau tor et sa destination finale.

si vous envoyer des informations sensibles vous devriez employer autant

de précautions que lorsque vous êtes sur internet.

utilisez https ou un chiffrement final similaire et des mécanismes d’authentification.

cette phrase précise donc que toutes les communications qui n’utilisent pas nativement

un mécanisme de chiffrement peuvent potentiellement être écoutées par des pirates.

malheureusement peu d’utilisateurs ont creusé dans la documentation.

pour se rendre compte qu’un trou de sécurité béant laisse leurs données à la portée

du premier malin venu.

sûr ceux très bonne soirée et au plaisir.

Bonsoir et merci pour ce site ! Je commence à m’intéresser à l’informatique et ce site est une mine d’or pour moi. Peut-on faire l’analogie suivante: le web, ce sont des salles (des pièces) et Internet le couloir reliant ces salles ? Le deepweb, des salles sans portes ouvertes où il faut s’y téléporter directement ou avoir la clé.

Encore merci pour tout !

Oui, ton explication est juste.

Merci Julien,

A bientôt donc 😉

Bonjour,

Je découvre ton site seulement maintenant, et je saute de pages en pages, je ne peux m’arrêter de lire 🙂

Je suis pourtant habituée à parcourir des contenus ayant trait à l’informatique, et je peux affirmer que tu fais partie des meilleurs pédagogues sur le sujet.

Je m’en vais maintenant découvrir ta page sur la virtualisation, j’ai une belle petite collection de VM Linux, ça m’amuse beaucoup de tester toutes sortes de distributions 😉

Merci pour ton investissement et ton travail de qualité.

🙂 Merci beaucoup.

A bientôt donc …

Euhhh slt moi c’est Blaise ça donne quoi pour des gens qui veulent juste s’aventurer sur le darkweb et le deepweb est-ce risqué bien que nous soyons juste là pour voir à quoi sa ressemble??? Une réponse me ferait bien plaisir

Bonjour Blaise,

s’aventurer sur le Darkweb peut-être dangereux si l’on ne se méfie pas.

Si tu y vas, essaie d’utiliser une machine qui ne risque rien.

A bientôt

Bonjour,

Bien sur c’est très connu et facilement accessible par n’importe qu’elle personne sachant taper sur son navigateur internet 🙂 c’était surtout par rapport à la tournure de la phrase que celle ci m’avait étonnée, m’enfin …

En tout cas je vous remercie pour votre travail et vous encourage à continuer car même pour les personnes comme moi ayant un pied dans l’informatique, il reste des choses simples non connue, comprises ou même oubliées que nous apprenons grâce à vous en quelques minutes seulement ahah

Bonne continuation à vous et à bientot peut être 🙂

Merci pour ces explications très claires qui ont amélioré mes connaissances sur le sujet.

Félicitations pour la pédagogie des articles du site de manière générale.

Bonjour, j’ai découvert votre site il y a peu de temps et je le trouve juste génial, j’ai néanmoins quelques question pour la partie ‘ Comment accéder au darkweb ? ‘ de cet article. N’y a t’il pas un aspect Sécurité à aborder aussi ?

D’autre part dans cette partie vous donnez une ‘ méthode ‘ d’accès caché au darkweb… J’imagine qu’il n’y a pas d’arrière pensée ici, mais ne risquez vous pas d’avoir quelques problèmes en donnant certains tips comme celui ci a des potentiels pédophiles/trafiquant d’humains ? Sachant que vous précisez bien que c’est pour des activités ‘ Pas très louables ‘ , et pour se cacher des forces de l’ordre …

Bonjour Greg,

Alors, oui cet article est sans doute un peu succins mais c’est aussi le but : rester compréhensible pour tous et je ne montre pas comment y aller. J’explique juste que si quelqu’un veut accéder au net et cacher sa connexion, il faut utiliser un VPN. C’est vrai aussi pour l’Internet. C’est quelque chose de connu mais je n’incite pas les gens à faire des choses illégales.

A bientôt.

très bonne fête a toi le dark web très bon sujet mais dur a comprendre pour

certaines personne car tor et pas si anonyme que cela même derrière un vpn

c’est une fausse idée de le penser car plusieurs façon de lever l’anonymat d’un

utilisateur peuvent les tracer son utiliser. rien sert d’avoir une porte blindée

quant les murs sont en carton. lors de plusieurs conférences vous avez récemment

démontré que vous pouviez prendre. le contrôle du réseau tor pouvez vous expliquer

comment ? éric filiol. tout d’abord je tiens à préciser que je n’ai rien contre le

réseau tor. je ne suis ni pour ni contre et ce n’était pas l’objet de mes travaux.

il s’agissait avant tout de développer et de tester des technologies de cryptologie

malicieuse. sur des grandes infrastructures si possible critiques publiques et réelle

tor était le seul réseau correspondant. comme pour tout hack classique nous avons

commencé par dresser la cartographie précise du réseau et des routeurs servant

de noeuds. ils ont été très faciles à trouver grâce à un outil que nous avons rendu

open source. nous avons également pu trouver des routeurs plus cachés pensés pour

mieux. sécuriser le réseau nous avons même fait apparaître 310 de ces noeuds pas si bien

cachés dans une carte google maps également en libre accès. une fois cette carte

du réseau définie nous avons pu détecter des noeuds plus faciles à infecter ceux basés

sur windows par exemple. nous avons donc conçu un malware pouvant modifier

la façon dont les clés de chiffrement sont générées. les clés ne sont donc pas volées

sinon cela aurait été détecté. les flux restent donc chiffrés mais le malware permet

de déchiffrer. dynamiquement les communications et déjoue ainsi le système

cryptographique en place. une fois les noeuds de chiffrement sous notre contrôle

il s’agissait de s’efforcer que les communications passent bien par ces noeuds.

compromis plusieurs possibilités sont alors envisageables. pour rendre les autre relais

sains inefficients. par exemple en les attaquant par congestion. c’est à dire en les saturant

grâce à un botnet bien calibré ou grâce au réseau tor lui même. entre autres

possibilités. la prise de contrôle du réseau tor est alors faite nous avons pu tester la

méthode sur un réseau simulant le réseau tor. et sur une partie du réseau tor lui même

utiliser le meilleur chiffrement ne suffit pas contrairement à ce que pensent beaucoup

de dsi rssi. qualifiez vous cette attaque de facile d’accès ? est-elle à la portée

disons d’un gouvernement qui souhaiterait ainsi écouter des communications.

chiffrées d’un opposant qui utiliserait tor? l’attaque est assez facile à réaliser.

c’était d’ailleurs précisément ce que nous voulions démontrer. sur une échelle de 1 à 10

la difficulté pour écrire le malware se situe entre 3 et 4 . la partie cryptanalyse est plus

compliquée. mais nous avons utilisé des librairies ouvertes et facilement accessibles.

certes l’élève qui m’a aidé pour monter cette attaque s’est révélé particulièrement

ingénieux et astucieux. sur certaines parties. mais globalement l’attaque est à la portée

de m’importe quel gouvernement.d’ailleurs si nous avons pu le faire d’autres ont aussi

pu le faire avant nous plus discrètement.

salut cela fait un certain temps que j’ai pas fait de commentaire .

tout d’abord un grand merci pour les réponse de ta par . cela fait toujours plaisir.

je souhaite ici avoir juste un avis de ta par . pas seulement pour moi

mais aussi pour beaucoup de personnes . car je vois une très grosse erreur

de beaucoup de youtubeur ainsi que de pas mal de gens .

qui recommande l’utilisation d’un vpn en plus de tor !

pour n’a par je pense que un manque de connaissance des risques

niveau sécurité ainsi que pour l’anonymat de l’utilisateur sont très mal

compris voir reste encore obscure quand il recommande un vpn avec tor .

car cela peut poser dans certain cas bien des problème surtout pour l’utilisateur .

qui va suivre cette recommandation de façon totalement aveugle

sans toutefois en comprendre les risque pour lui .

ici je fait très simple dans l’explication . car sûr le sujet il peut avoir pas mal de

contradiction de la par de certains personnes . sûr les sites voir les forum

d’entraide .

voilà pourquoi utiliser un vpn en entrée du réseau tor peut être dangereux .

malgré ce que peuvent dire les conditions d’utilisation et la politique de confidentialité

des prestataires de vpn.

vous n’avez que leur seule parole qu’ils ne conservent pas de logs.

et qu’ils n’analysent pas votre trafic.

tor est un logiciel open source maintenu par le torproject une association à but

non lucratif. de plus le torproject fait activement la chasse aux relais

qui analysant ou interagissent avec le trafic.

et l’analyse de trafic nécessite justement bien souvent de contrôler au préalable

des relais. ( idéalement les deux tiers. c’est à dire les relais d’entrée et de sortie )

or les vpn échappent complétement à la surveillance du torproject.

et n’ont de compte à rendre qu’à ceux qui font pression sur eux .

le vpn devient donc de fait le maillon faible de la chaîne.

ce qui réduit le nombre de relais tor à contrôler.

si on prend l’attaque par injection de pattern temporel dans le débit.

et qu’il y a un vpn en entrée. il n’y a même pas besoin de contrôler un seul relai

pour désanonymiser.

voilà pour l’info. sûr ceux très bon début de soirée à toi

Dark et deep : toujours aussi passionnant.

Et d’une clarté lumineuse !

merci

Bonjour,

Plus d’info sur le DeepWeb et comment trouver les infos « cachées » serait pas mal non plus 😉

Le présent article est un peu « léger » sur le sujet.

Merci pour votre travail dans tous les cas.

Explication simple et efficace (Les schéma sont limpides).

Petite suggestion : un petit quizz de 4- 5 questions en fin d’article pour valider les notions que l’on vient d’acquérir.

En tout cas, merci à l’auteur pour ce travail de vulgarisation et vivement la suite..

Merci Nico,

très sympa ton petit commentaire.

Je vais penser à terme à ta petite suggestion,

A bientôt

j’ai hate de lire la suite sur le darkweb !

Salut Niched,

Oui, ça vient. j’étais en vacances, je suis de retour dans quelques jours promis !

A bientôt

bonjour très belle explication de ta part du dark web .

mais je vois encore trop de gens sûr certains forum qui pense être

totalement anonyme avec cela . ?

je vais tenter de faire simple pour en expliquait le fonctionnement

pour les débutant car pas toujours facile pour eux de bien comprendre

comment cela marche .

comment contrôler le dark web ? la justice ne possède que très peut

de lois concernant le monde de la cybercriminalité . du fait qu’il est extrêmement

complexe de démasquer la vraie identité des responsables .

la plupart du temps derrière un compte utilisateur relié à un accès aux réseaux.

peuvent se cacher plusieurs utilisateurs. cependant en arrêtant une personne

utilisant un compte il est juridiquement possible de l’inculper

des crimes commis par cette identité virtuelle.

la première technique est de se rendre sur tor et de se poster entant que vendeur.

sur un cybermarché pendant une durée fixée au préalable avec un juge.

un policier se chargera de récolter les demandes d’achats d’entrer en contact

avec l’acheteur et de conclure un lieu de livraison. ou l’acheteur finalement

se fera arrêter.

en effet l’anonymat offert par tor peut aussi devenir un avantage pour la police.

du fait qu’on ne connaît jamais vraiment sont réel interlocuteur.

un autre moyen de démasquer un utilisateur du dark web peut se réaliser

depuis la surface web. cette méthode est appelée le creative googling elle

consiste à chercher sur la surface web des personnes faisant la promotion

d’un dark web.

un utilisateur régulier d’un cybermarché s’est fait repérer via sa vraie adresse ip.

sur le forum d’un site de bitcoins.

les dark web proposant des bien et ou / services illégaux sont de vraie

plaques tournantes de trafic en tout genre.

étant que je parle ici pour les débutant je donne pas ici la façon de

se rendre sûr ce genre de cybermarché ? pour des raison bien évidente de sécurité pour

vous . surtout si vos connaissance niveau protection son limiter .

sûr le dark web on joue pas gros risque de vous faire pirater .

surtout si mal protéger . je reste donc très simple dans les explication.

et ne contente de vous faire voir un peut comment cela marche sans plus.

description .

un cryptomarché est un site du dark web où l’on peut acheter

des bien et services qui peuvent être souvent illégaux .

visuellement ce type de marché ressemble fortement à un site

par exemple amazon.

on y trouve des menus déroulants une barre de recherche et des articles

en promotion. sur ces sites nous avons des vendeurs inscrits qui proposent

leur marchandise.

les photographies des produits sont de bonne qualité et les produits

souvent également. en effet les cybermarchés sont accompagnés .

comme les autres d’un système de forum où les utilisateurs laissent

des commentaires sur les vendeurs. la rapidité de la livraison et sur la

qualité des produits.

il est même possible de noter les vendeurs avec un système composé d’étoiles.

ce qui veut dire que sur le dark web tout se joue sur la confiance.

car les possibilités de se plaindre en cas de litige n’existent quasiment pas.

c’est pour cela que ce système de notations des vendeurs est pris très au sérieux.

il permet de définir si le vendeur est fiable.

tout les utilisateurs ont un niveau dans le site de 1 l’utilisateur

débutant / nouveau . allant jusqu’à 10 le créateur.

cette évaluation offre un certain niveau de confiance dans la communauté

et permet plus facilement la résolution de problèmes éventuels.

voilà pour cette petite info très simple du sujet . bonne journée

et au plaisir .

très bonne fête à vous niched attention sur le réseau tor car l’anonymat c’est pas encore cela ?

même avec un vpn aujourd’hui le réseau peut compter sur une grande communauté de développeurs

de chercheur et d’utilisateurs. qui lutte chaque jour pour la protection de la vie privée et la liberté.

en ligne il est devenu plus qu’un simple logiciel.de quoi s’agit il concrètement? concrètement

lorsqu’un utilisateur se connecte à un site web sur le réseau internet normal. il échange avec ce dernier

des paquets tcp les données qui transitent via ces paquets peuvent ou non être chiffrées

notamment via les protocoles http et https il est théoriquement possible de surveiller .

une connexion internet et lire le contenu des paquets.tcp soit par un intermédiaire soit par une

attaque de type man in the middle donc l’adresse ip le site web visité et le port auquel la connexion

est établie. peuvent être révélés et subtilisés si une connexion. sécurisé via https est établie

le contenu du site visité ne sera pas lisible mais le nom de domaine. visité et généralement

l’adresse ip pourront toujours être lisible ce qui compromet toute confidentialité.